Son muchos los factores y premisas que una organización debe considerar para definir su estrategia de ciberseguridad, sin embargo, el simple hecho de que una organización se plantee esta pregunta, ya es un síntoma de madurez.

En primera instancia, la ciberseguridad es un “conjunto de medidas de protección de la información, a través del tratamiento de las amenazas que ponen en riesgo la información y que es tratada por los sistemas de información que se encuentran interconectados”. Según ISACA (Information Systems Audit and Control Association).

Es decir, hablamos de sistemas, redes y datos que necesitamos proteger. Y esta protección va a depender de la infraestructura que tengamos, los recursos de la organización para protegerlos, su madurez, etc.

La tecnología relacionada con la ciberseguridad no tiene que sentido por sí misma, sino que tiene la obligación de dar soporte a los objetivos estratégicos de la organización. Por ejemplo, si la organización quiere abrir una nueva línea de negocio o digitalizar un área mediante la implantación de un nuevo software, la ciberseguridad debe ser el área encargada de proteger a la organización contra ataques que pongan en peligro la seguridad de la información de estos nuevos servicios.

Es por lo que, en algunos modelos, un rol como el CISO se encuentra dentro de la alta dirección para conocer de primera mano los objetivos estratégicos del negocio y protegerlos adecuadamente. Como en toda estrategia, la implicación de la alta dirección es una pieza clave

¿Qué factores pueden determinar la estrategia de ciberseguridad?

Pueden existir algunas premisas que determinen la estrategia en ciberseguridad de la organización, como pueden ser los factores legales. Por ejemplo, en el caso de que una organización disponga de sistemas implementados para dar soporte a servicios esenciales, será considerado infraestructura crítica y tendrá la necesidad de tener en cuenta una serie de requisitos dentro de su estrategia. Por lo que el cumplimiento es un aspecto a tener en cuenta en la implementación de la ciberseguridad en una empresa.

Todo esto nos lleva a pensar que la estrategia de ciberseguridad dependerá de los objetivos estratégicos y de negocio de la organización, de los recursos y capacidades que ésta posea y de factores internos y externos que llamaremos contexto. Adaptarnos a nuestra realidad es fundamental para tener éxito a la hora de llevar la estrategia a la capa de operativa de una organización.

Un buen punto de partida para la definición de la estrategia de seguridad es responder la siguiente pregunta: ¿qué es crítico para la organización? ¿cuáles son los activos de los que no podemos prescindir?

Esta pregunta, además, es conveniente realizarla a varios líderes o áreas dentro de la organización, pues es bastante común que un proceso de negocio importante dependa de un activo que únicamente conoce un área.

Sabiendo lo que necesitamos proteger, necesitamos hacer el ejercicio de identificar los riesgos que podrían poner en peligro su integridad e identificar los controles que tenemos implantados. Sin saber qué nos podría pasar y qué tenemos, sería un error ponernos directamente a implantar controles.

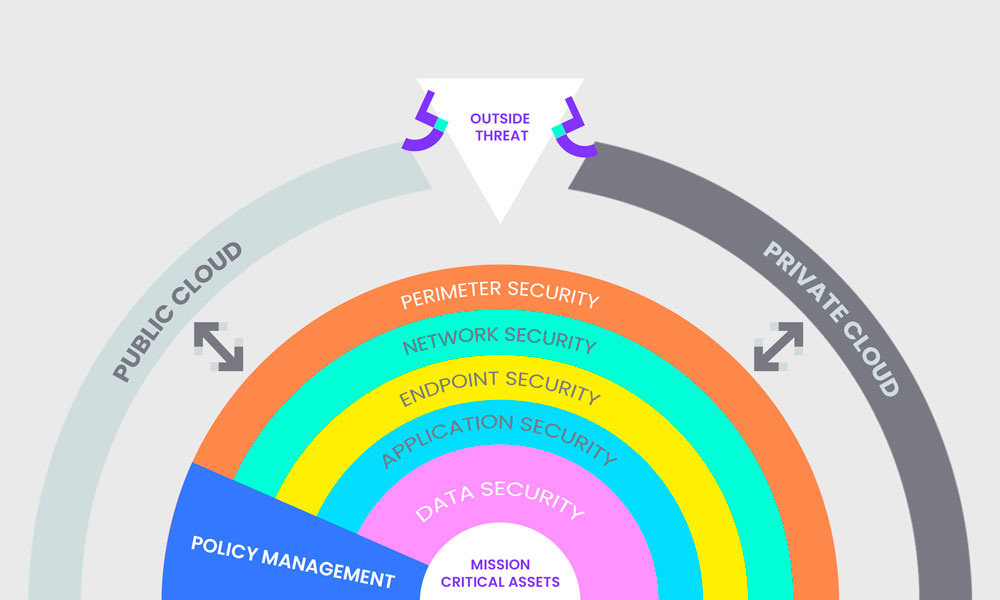

Este ejercicio nos permitirá identificar nuestras fortalezas y debilidades en materia de ciberseguridad en la empresa, identificar nuestras carencias y actuar sobre ellas. Además, nos ofrecerá una visión general de nuestras diferentes capas y cómo protegemos nuestros activos más valiosos:

Esquema de defensa en profundidad

Estrategia de ciberseguridad: Defensa en profundidad

En este punto estaríamos conformando una estrategia conocida como defensa en profundidad. Este concepto tiene origen en el mundo militar, siendo una estrategia que permite ralentizar el avance del enemigo a través de los distintos métodos y controles (capas), en lugar de confiar en un único método de protección, aunque este fuera excelente.

Esta estrategia permite que el atacante necesite más tiempo y conocimientos para lograr su objetivo, que es comprometer la seguridad de nuestros activos críticos. Además de permitir al defensor elaborar una respuesta más eficaz.

Sin embargo, no pensemos únicamente en medidas técnicas y programas de ciberseguridad. Tanto o más importante será cómo el usuario interactúa con nuestros sistemas. Esta capa de gestión contiene todas las políticas, normativas y procedimientos de la organización y que, permite disponer de los principios básicos sobre los que articular el resto de salvaguardas más técnicas.

La complejidad de la infraestructura de las organizaciones hace necesario implantar un marco de gestión que permita la llevanza de todos los procesos implantados. Reportes a dirección de los datos relevantes, gestión de incidentes, evaluación y gestión de los riesgos, gestión del cumplimiento, etc. Deberán ser definidos y mantenidos.

Tenemos la opción de definir estos procesos según las necesidades que tenga la organización o implementar un marco de seguridad de la información conocido en la industria. Existen algunos que, dependiendo de nuestro propósito podríamos implementar: ISO 27001, Controles de Seguridad CIS, Marco NIST, PCI-DSS, ENS, etc.

Dependerá de los recursos y las necesidades de la organización de implantar uno o conjugar los requisitos de dos o más. Por ejemplo, si necesitamos una certificación de un tercero escogeremos ISO 27001, mientras que si estamos desarrollando una pasarela de pago seguramente PCI DSS sea una buena opción. Por supuesto, este tipo de tarea será mucho más fácil si disponemos de una herramienta que nos permita conjugar todos los aspectos de un sistema de este tipo a diferentes escalas dentro de nuestra organización. Desde GlobalSuite Solutions podemos apoyarte implementando los procedimientos que aplica la normativa ISO 27001, haciendo un diagnóstico inicial del cumplimiento y trabajando para la formulación de cierre de brechas para actualizar tu Sistema de Gestión de Seguridad de la Información (SGSI) y tus sistemas de ciberseguridad para conseguir su automatización a través de GlobalSuite®.

Estrategia de ciberseguridad en constante evolución

Pero esto no es todo, cuando definimos una estrategia debemos tener en cuenta que nuestra realidad cambia constantemente cuando hablamos de ciberseguridad. La estrategia que definamos ha de ser lo suficientemente flexible como para adaptarse a los requisitos del mercado y a las nuevas tecnologías a lo largo del tiempo.

Un ejemplo reciente de la necesidad de adaptación al cambio de la estrategia de ciberseguridad en las empresas ha sido el provocado por la pandemia COVID-19. La mayoría de las organizaciones disponían de una estrategia para la protección de los usuarios que se encontraban fuera de la red corporativa basada en la autenticación utilizando un servicio controlado y securizado, como pudiera ser una conexión VPN. Este tipo de conexiones estaban dimensionadas con un número de usuarios limitado, sin embargo, estas necesidades cambiaron cuando todo el mundo se tenía que conectar desde casa.

Sin embargo, de un día para otro, las organizaciones se vieron obligadas a proporcionar accesos a nuevos dispositivos, en algunos casos sin ser corporativos, un número ingente de conexiones incompatibles con las licencias que tenían, etc. Es decir, de un día para otro la estrategia de protección de los dispositivos de usuarios tuvo que cambiar.

Tanto los fabricantes como las empresas tuvieron la necesidad de ofrecer y adoptar soluciones de ciberseguridad que fortificasen el dispositivo con el que se conectaban y no la red con la que lo hacían, ya que al estar fuera del perímetro corporativo no tenían acceso.

Tenemos que estar listos para el cambio, también en nuestras estrategias porque, si bien no sabemos cómo, lo seguro es que vendrá.

¿Cómo implementar tu estrategia de ciberseguridad?

Los conocimientos del equipo, la cantidad de programas para ciberseguridad necesarios y la constante actualización a la hora de implementar todos estos controles nos lleva a una alta complejidad, que en muchas ocasiones no puede asumir una organización por si misma. Es por eso por lo que muchas empresas cuentan con apoyo externo que le ayuden ante ciberincidentes, monitoricen su infraestructura en busca de anomalías o, en definitiva, proporcionen soluciones de ciberseguridad de un modo especializado. Estaríamos hablando de servicios de SoC gestionado, CERTs, seguros de ciberriesgos, etc. Dependiendo del tamaño de nuestra empresa, la estrategia de la externalización de la operativa puede llegar a ser una buena alternativa.

Y ahora, ¿cuál es tu estrategia? Sea cual sea, es importante tener en cuenta las siguientes conclusiones:

- Decisiones basadas en datos e información: El primer paso para definir una estrategia es conocer nuestra organización, qué es importante y cuáles son nuestras fortalezas y debilidades.

- La estrategia de ciberseguridad deberá ser apoyada por la alta dirección. Y al revés, la ciberseguridad debe apoyar y adaptarse a los objetivos de negocio.

- La estrategia de ciberseguridad tiene que apoyar a los objetivos de negocio. El primer paso es conocer qué es importante para la organización, el segundo es protegerlo

- Implantar un marco de gestión de la ciberseguridad nos permitirá gestionar mejor los procesos. Ya sea ISO 27001, 27110, ENS, marco NIST, etc. Es una buena estrategia escoger un estándar que defina y relacione los distintos procesos.

- La estrategia es consecuencia de tu contexto. Para definir una estrategia, debes conocer tu realidad. Los recursos siempre son limitados.

- Responsabilidades y roles de seguridad definidos. Es fundamental determinar quién se ocupa de qué para definir los diferentes procesos a implementar para llevar a cabo una buena gestión de la ciberseguridad.